前提

環境が揃ったのでm365のハンズオンを行います。

触りたいのはEntraとIntuneとsharepointとPowerAutomateくらいでしょうか

とりあえずOSをwindows 11 proにしてbusiness premiumを購入したからフル活用できるはず

以下の本で紹介されている機能をもれなく確認していく

Amazon.co.jp: ひと目でわかるMicrosoft Entra ID : エディフィストラーニング株式会社 竹島 友理: 本

ハンズオン

~p34までは退屈な座学パート。以下メモ

組織のユーザ・デバイス・プログラムがMSCloudシステムにアクセスする際に自信が本物であることを証明するためにEntraで認証する

→認証情報はユーザID・デバイスID・ワークロードID

ID管理はIDを作るだけではなくて運用が大事→ユーザが部署異動すればユーザ属性変更・ユーザが休職すれば無効化・退職すれば削除など

認証が終わった後はEntraが該当IDが特定のアプリやリソースにアクセスしてよいかどうかを判断→これが認可

上記を実現するためにアクセス先のアプリやリソースもEntraに登録する必要がある

アクセス条件にはアクセス元の地理的条件や会社のデバイスであるかなどが条件になる

条件付アクセスはアクセス条件+アクセス制御=条件付アクセスポリシーを設定することで実現する

windows端末はADドメインとEntraテナント同時の参加は不可能

テナントとディレクトリは一対一対応させることが多いからほぼ同義

ADはGPOを使用してドメイン参加したデバイスに組織のルールを適用して一元管理している

EntraにGPOはなくデバイス管理のためにIntuneを使っている

EntraはM365やAzureの認証基盤のためユーザがm365やAzureにアクセスするとEntraにリダイレクトされてユーザはEntraにサインインする

Entraテナントとm365の関係は不可分、EntraテナントとAzureはきりはなしたり別のEntraテナントを関連付けることも可能

EntraテナントをAzureとm365で分けてもいいけど分けない構成がシンプル

デモ

以下要件を満たす構成を実現

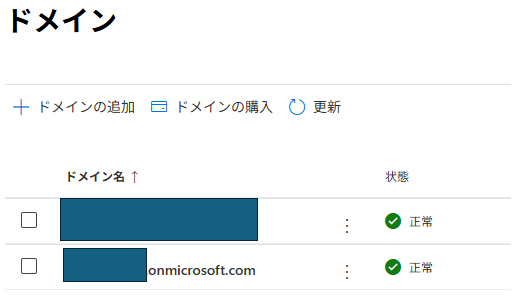

・テナントにm365を紐づけ

・m365管理者かつEntraテナントの管理者のユーザを作成

個人情報が載ってしまうので隠しながら上手くいったことを記載。これは初めにライセンス契約したタイミングで道なりに設定できた。

アカウントについて

企業内のユーザは組織アカウントを使用するが、onedriveやoutlookなどのマイクロソフトの個人向けサービスで使用するアカウントはMicrosoftアカウントで誰でもいくつでも作成できてMicrosoftアカウントのディレクトリに登録される

m365ではサインアップと管理のいずれも組織アカウントを使用する必要があるがテナントがない状態でAzureにサインアップするときは個人アカウントを使用

Azureサインアップ後にm365を構成するのはめんどくさい(個人アカウントにm365のライセンスを付与できない…)し以下を実施する必要がある

①個人アカウントでAzureサインアップ

②Entraテナントに管理者アカウント作成

③Entraテナントの管理者アカウントでM365ライセンスを購入