前提

前回の続き

趣味を作ろう(CTF-第二回) – 日曜エンジニアの学習記録

引き続きCTFの続きに取り組む

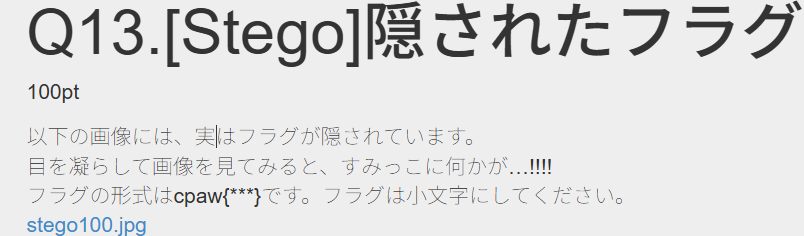

CTF二面の問題を解く

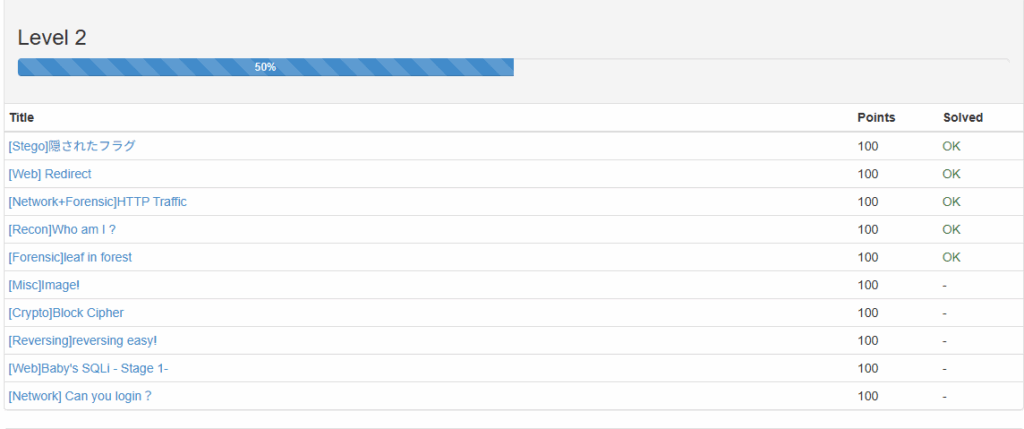

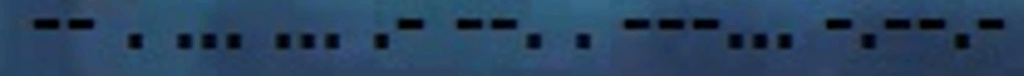

①No13

問題文のヒントを頼りに拡大率最大にしたら以下のようなものが出てきた。

モールス信号っぽくはある。AIに聞いた。モールス信号だった。解決

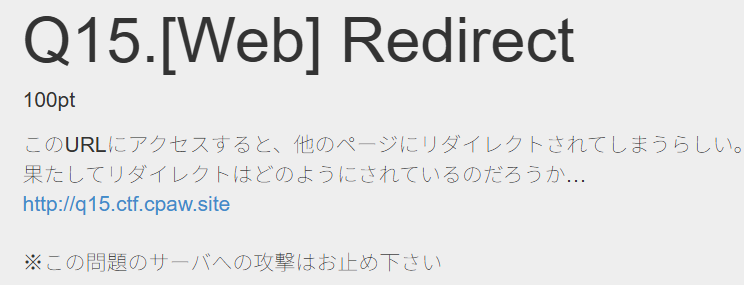

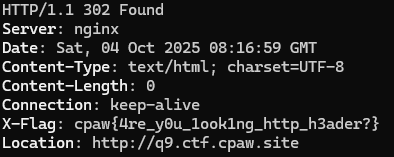

②No15

問題文のリンクを踏んでもなぜか違うURLに転送される。リダイレクト先を確認するコマンドが分からなかったのでググった。curlコマンドだった。

とりあえず答えは分かったが、これが何をしているのかが分からない。

Locationがリダイレクト先を表してるのが分かった。

X-Flagがなにか分からなかったが、CTFでよく使われる独自ヘッダらしい。

curlコマンドを以下サイトで復習した。

curlコマンドでAPIやWebサイトへアクセスする方法【実例付き】 – Grab Programming

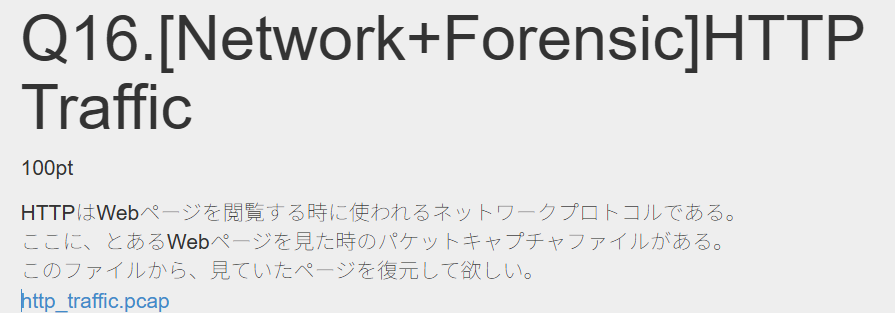

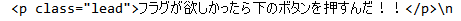

③No16

pcapファイル内にWebページのHTMLファイル的なものが記載されていることを期待してフィルタ。

とりあえずHTTPで絞ってみる

それっぽいのがあったのでデータグラムを見る

答えに近づいている感はある。どうやってこのHTMLファイルを見ればいいのか分からない

分からなくてググった結果wiresharkでHTTPオブジェクトをエクスポートする機能があるらしく該当通信を全てエクスポートした。

そのファイル群の中にあった上記のHTMLファイルを拡張子変更してみるけどボタンが出ない。

訳が分からず更にググる。その結果、ボタンを表示するために.JSファイルをJSフォルダに、.cssファイルをCSSフォルダに格納する必要があることが判明。

実行して解決。

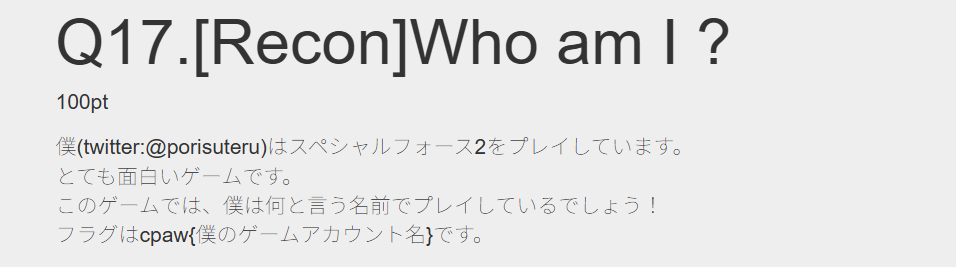

④No17

xを見て該当のアカウントを見る。スペシャルフォース2とやらで絞ろうにも方法が分からなかったので

「@porisuteru スペシャルフォース2」でググったらxの投稿が出てきて即解決

⑤No18

この問題は丁度タイムリーに以下の本を読んでて、前半に出てきた定石通りstringsコマンドを使用したら即解決

入門セキュリティコンテストーーCTFを解きながら学ぶ実戦技術 | 中島 明日香 |本 | 通販 | Amazon

しかし、stringsコマンドの出力結果をテキストファイルに移動してある操作をしたかったのにコピーが出来なくてまた共有ファイルから

ホストPCに移動した。めんどくさいしKalilinux使いづらい‥

⑥No19

やばい、むずくて分かんない。

とりあえずzipファイルを落としたら構成ファイルの中に以下の画像があるから内容が近いファイルがどこかにあってそれをスタイルシートで消せばよいのかと思い

全ファイルを見たけどその方針は間違っているのかもしれない。

疲れたので今日はここでやめ

進捗

二面が以下の通り。少し面白さを感じております。