・前提

インフラを触ってきたのでハンズオンもインフラ周りの知識を使う技術が手っ取り早いだろうということで

VPCピアリングを触ってみる

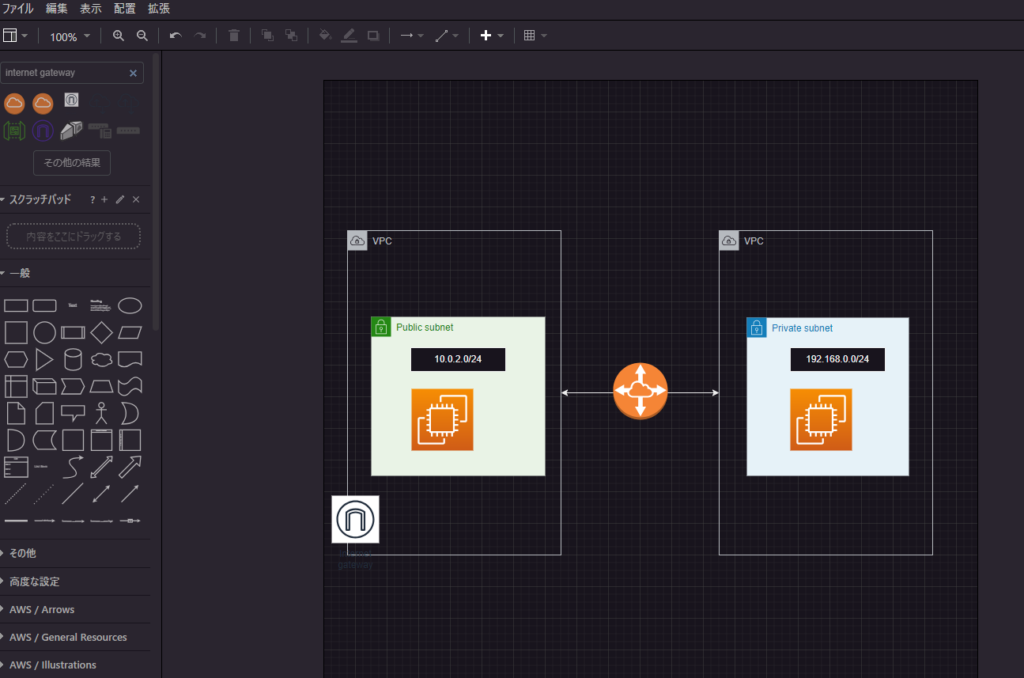

今回作成した構成図は以下の通り

・作成手順

今回は前回作成した環境が残っているので一部流用する(具体的には上記パブリックサブネットのEC2やインターネットゲートウェイ)

作成したAWS構成図を実現する – 日曜エンジニアの学習記録

以下プライベートサブネットを擁するVPC・EC2を作成するが上記記事に記載したものとの差分はほぼないので割愛

※しかし、今回検証のためにパブリックからプライベートに疎通確認をする関係上パブリック方のSGに

ICMPを許可する

そして作成後のVPCダッシュボードの中の[ピアリング接続]を選択し[ピアリング接続を作成]から作成

設定の中で特記するべきこととしてピアリング接続するローカルVPCにはリクエスタとして相手方

(今回でいえばパブリックサブネットを擁するVPC)を選択

逆にピアリング接続する相手方~にはプライベートサブネット擁するVPCを選択

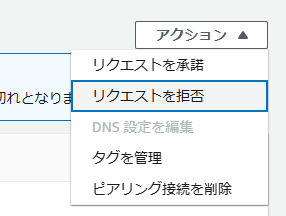

リクエスタに自分のアカウント内のVPCを選択しているので以下で接続リクエスト承認を選択する

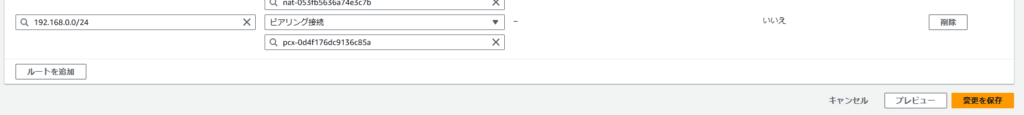

そして各VPCにて以下のように経路情報を設定していく(以下はパブリックサブネットを擁するVPCの設定)

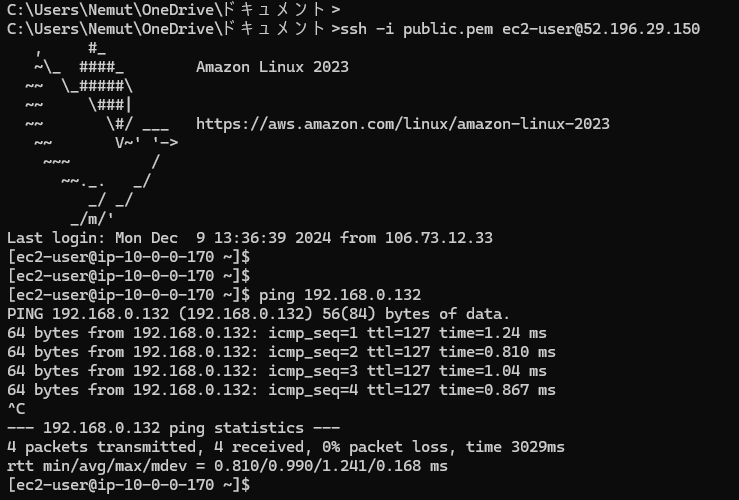

・検証:パブリックサブネットのEC2から異なるVPCのEC2に疎通確認

パブリックサブネットにローカルPCからSSH接続して疎通確認する

疎通確認成功!